Last Updated on January 28, 2021 by Admin

Examen final Version 5.1 2016

-

Laquelle des propositions est une caractéristique d’un réseau insensible aux défaillances ?

- Un réseau qui protège les informations confidentielles contre toute tentative d’accès non autorisé

- Un réseau capable de s’étendre rapidement afin de prendre en charge de nouveaux utilisateurs et applications sans que cela ne dégrade les performances du service fourni aux utilisateurs existants

- Un réseau offrant un mécanisme pour gérer l’encombrement et garantir la fiabilité de la diffusion du contenu pour tous les utilisateurs

- Un réseau qui récupère rapidement d’une panne et qui utilise la redondance pour limiter les répercussions de la panne

-

Trois employés de banque utilisent le réseau d’entreprise. Le premier employé utilise un navigateur Web pour afficher une page Web de la société afin de lire des annonces. Le deuxième employé accède à la base de données d’entreprise pour effectuer des transactions financières. Le troisième employé participe à une importante conférence audio en direct avec d’autres responsables de l’entreprise basés dans les filiales. Si la qualité de service est implémentée sur ce réseau, quelles seront les priorités, des plus importantes au moins importantes, des différents types de données ?

- conférence audio, transactions financières, page Web

- transactions financières, page Web, conférence audio

- conférence audio, page Web, transactions financières

- transactions financières, conférence audio, page Web

-

Quel avantage présente l’utilisation du cloud computing dans les réseaux ?

- Les utilisateurs finaux sont libres d’utiliser leurs propres outils pour accéder aux informations de l’entreprise et communiquer au sein de leur réseau.

- L’entreprise améliore les capacités de son réseau sans investissement supplémentaire dans une infrastructure, du personnel ou des logiciels.

- Les technologies sont intégrées à des appareils que l’on utilise tous les jours pour qu’ils puissent se connecter à d’autres terminaux, ce qui les rend plus intelligents ou automatisés.

- Un réseau domestique utilise le câblage électrique existant pour se connecter aux terminaux du réseau à partir d’une simple prise de courant, ce qui permet d’économiser sur les coûts d’installation de câbles de données.

-

Quelle est la fonction de l’interpréteur de commandes d’un système d’exploitation ?

- Il interagit avec le matériel d’un terminal.

- Il offre une interface entre les utilisateurs et le noyau.

- Il fournit des services de pare-feu dédiés.

- Il offre une protection contre les intrusions.

-

Quelle connexion fournit une session CLI sécurisée et chiffrée vers un commutateur Cisco ?

- Une connexion console

- Une connexion AUX

- Une connexion Telnet

- Une connexion SSH

-

Un technicien réseau tente de configurer une interface en entrant la commande suivante : SanJose(config)# ip address 192.168.2.1 255.255.255.0. La commande est refusée par le périphérique. Pour quelle raison ?

- La commande est saisie dans le mauvais mode de fonctionnement.

- La syntaxe de la commande est incorrecte.

- Les informations du masque de sous-réseau sont incorrectes.

- L’interface est arrêtée et doit être activée pour que le commutateur puisse accepter l’adresse IP.

-

Un administrateur utilise la combinaison de touches Ctrl-Maj-6 sur un commutateur après l’exécution de la commande ping. À quoi servent ces combinaisons de touches ?

- À redémarrer le processus ping

- À interrompre le processus ping

- À rejoindre un autre mode de configuration

- À permettre à l’utilisateur de terminer la commande

-

Examinez l’illustration. Un administrateur réseau configure le contrôle d’accès au commutateur SW1. Si l’administrateur utilise une connexion console pour se connecter au commutateur, quel mot de passe est nécessaire pour accéder au mode d’exécution utilisateur ?

Examen final Version 5.1 003

- letmein

- secretin

- lineconin

- linevtyin

-

Sur quelle interface de commutateur un administrateur configurerait-il une adresse IP pour que le commutateur puisse être géré à distance ?

- FastEthernet0/1

- VLAN 1

- vty 0

- console 0

-

Quel protocole contrôle la taille des segments et la vitesse à laquelle ils sont échangés entre un client web et un serveur web ?

- TCP

- IP

- HTTP

- Ethernet

-

Quel avantage présente l’utilisation d’un protocole défini par une norme ouverte ?

- Une entreprise peut avoir le monopole sur le marché.

- Le protocole peut être exécuté uniquement sur un équipement d’un fournisseur particulier.

- Un protocole à norme ouverte n’est ni contrôlé ni régulé par des organismes de normalisation.

- Il favorise la compétitivité et permet de choisir.

-

Quels sont les avantages d’un modèle de réseau en couches ? (Choisissez deux propositions.)

- Il facilite la conception des protocoles.

- Il accélère la remise des paquets.

- Il empêche les développeurs de créer leur propre modèle.

- Il empêche qu’une technologie déployée sur une couche ne se répercute sur les autres.

- Il garantit qu’un périphérique situé sur l’une des couches fonctionnera sur la couche supérieure suivante.

-

Deux couches du modèle OSI ont les mêmes fonctionnalités que deux autres couches du modèle TCP/IP ? Lesquelles ? (Choisissez deux propositions.)

- Liaison de données

- Réseau

- Physique

- Session

- Transport

-

Quel nom est donné à l’unité de données de protocole de la couche transport ?

- bit

- données

- trame

- paquet

- segment

-

Un administrateur réseau résout des problèmes de connectivité sur un serveur. Grâce à un testeur de câble, l’administrateur remarque que les signaux générés par la carte réseau du serveur sont déformés et non utilisables. Dans quelle couche du modèle OSI l’erreur survient-elle ?

- Couche présentation

- Couche réseau

- Couche physique

- Couche liaison de données

-

Un administrateur réseau mesure le transfert de bits sur le réseau fédérateur d’une entreprise pour une application financière stratégique. Il remarque que le débit du réseau est inférieur à la bande passante attendue. Quels facteurs peuvent avoir une influence sur les différences de débit ? (Choisissez trois propositions.)

- La quantité de trafic acheminée sur le réseau actuellement

- La complexité de la méthode d’encapsulation appliquée aux données

- Le type de trafic acheminé sur le réseau actuellement

- La latence créée par le nombre de périphériques réseau que les données traversent

- La bande passante de la connexion du réseau étendu à Internet

- La fiabilité de l’infrastructure Gigabit Ethernet du réseau fédérateur

-

Quel élément constitue une caractéristique d’un câblage à paires torsadées non blindées ?

- L’annulation des champs magnétiques

- Une gaine optique

- La protection contre les dangers électriques

- Un treillis de cuivre ou une feuille métallique

-

Quelles sont deux caractéristiques d’un câble à fibre optique ? (Choisissez deux propositions.)

- Il n’est pas affecté par les perturbations électromagnétiques ou radioélectriques.

- Chaque paire de fils est enveloppée dans une feuille métallique.

- Il associe la technique de l’annulation des champs magnétiques, du blindage et des brins torsadés pour protéger les données.

- Il contient généralement 4 paires de brins en fibre optique.

- Il est plus cher qu’un câble à paires torsadées non blindées.

-

Quelle proposition constitue une caractéristique de la sous-couche de contrôle de liaison logique ?

- Elle fournit l’adressage logique requis qui identifie le périphérique.

- Elle offre la délimitation des données en fonction des exigences de signalisation physique du support.

- Elle place des informations dans la trame pour que plusieurs protocoles de couche 3 puissent utiliser la même interface réseau et les mêmes supports.

- Elle définit les processus logiciels qui fournissent des services à la couche physique.

-

Une équipe réseau compare les topologies physiques de réseau étendu pour connecter des sites distants au siège de l’entreprise. Quelle topologie offre une haute disponibilité et connecte certains, mais pas tous les sites distants ?

- À maillage

- maillage partiel

- Hub and Spoke

- Point à point

-

Quelle méthode est utilisée pour gérer l’accès avec gestion des conflits sur un réseau sans fil ?

- CSMA/CD

- Classement des priorités

- CSMA/CA

- Passage de jeton

-

Quelles sont les principales fonctions fournies par l’encapsulation des données de couche 2 ? (Choisissez trois réponses.)

- Correction des erreurs par une méthode de détection de collision

- Contrôle de session à l’aide de numéros de port

- Adressage de couche liaison de données

- Positionnement et suppression des trames des supports

- Détection des erreurs par des calculs de CRC

- Délimitation de groupes de bits en trames

- Conversion de bits en signaux de données

-

Que fait un hôte sur un réseau Ethernet s’il reçoit une trame avec une adresse MAC de destination ne correspondant pas sa propre adresse MAC ?

- Il rejette la trame.

- Il transfère la trame au prochain hôte par défaut.

- Il supprime la trame des supports.

- Il analyse la trame liaison de données pour vérifier l’adresse IP de destination.

-

Quelle méthode de transmission de trames reçoit la trame dans sa totalité et vérifie s’il existe des erreurs à l’aide d’un contrôle CRC avant de transmettre la trame ?

- Commutation Cut-Through

- Commutation Store-and-Forward

- Commutation Fragment-Free

- Commutation Fast-Forward

-

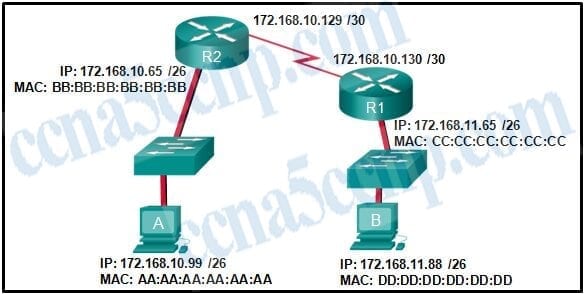

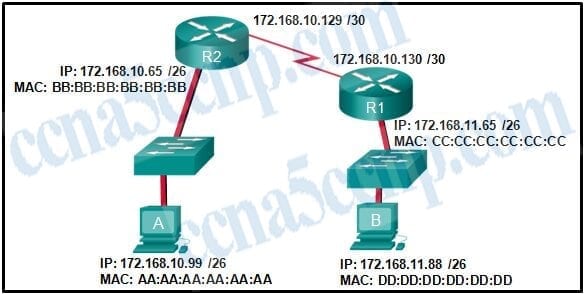

Examinez l’illustration. Si l’hôte A envoie un paquet IP à l’hôte B. Quelle est l’adresse de destination de la trame lorsqu’il atteint l’hôte A ?

Examen final Version 5.1 004

- DD:DD:DD:DD:DD:DD

- 172.168.10.99

- CC:CC:CC:CC:CC:CC

- 172.168.10.65

- BB:BB:BB:BB:BB:BB

- AA:AA:AA:AA:AA:AA

-

Quelles adresses sont mappées par le protocole ARP ?

- L’adresse MAC de destination à une adresse IPv4 de destination

- L’adresse IPv4 de destination à l’adresse MAC source

- L’adresse IPv4 de destination au nom de l’hôte de destination

- L’adresse MAC de destination à l’adresse IPv4 source

-

La couche réseau du modèle OSI fournit deux services. Lesquels ? (Choisissez deux propositions.)

- Détection d’erreurs

- Routage des paquets vers la destination

- Encapsulation des PDU provenant de la couche transport

- Positionnement des trames sur les supports

- Détection de collisions

-

Citez deux fonctions de la mémoire vive non volatile. (Choisissez deux propositions.)

- Stocker la table de routage

- Conserver le contenu en cas de panne de courant

- Conserver le fichier de configuration initiale

- Conserver le fichier de configuration en cours

- Stocker la table ARP

-

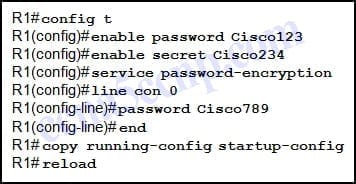

Examinez l’illustration. Quel sera le résultat de cette configuration la prochaine fois qu’un administrateur réseau connectera un câble de console au routeur sans saisir de commande supplémentaire ?

Examen final Version 5.1 005

- L’administrateur devra taper Cisco123.

- L’administrateur devra taper Cisco234.

- L’administrateur devra taper Cisco789.

- L’administrateur recevra l’invite R1>.

-

Quelle est la représentation en notation décimale de l’adresse IPv4 11001011.00000000.01110001.11010011 ?

- 192.0.2.199

- 198.51.100.201

- 203.0.113.211

- 209.165.201.223

-

Quelles sont trois caractéristiques de la transmission multidiffusion ? (Choisissez trois propositions.)

- L’adresse source d’une transmission multidiffusion se trouve dans la plage 224.0.0.0 à 224.0.0.255.

- Un seul paquet peut être envoyé à un groupe d’hôtes.

- Les routeurs se servent de la transmission multidiffusion pour échanger des informations de routage.

- Les routeurs ne transmettent pas les adresses de multidiffusion qui se trouvent dans la plage 224.0.0.0 à 224.0.0.255.

- Les ordinateurs utilisent la transmission multidiffusion pour demander des adresses IPv4.

- Les messages de multidiffusion mappent des adresses d’une couche inférieure à celles d’une couche supérieure.

-

Quelles sont les trois plages d’adresses IP réservées à une utilisation privée interne ? (Choisissez trois propositions.)

- 10.0.0.0/8

- 64.100.0.0/14

- 127.16.0.0/12

- 172.16.0.0/12

- 192.31.7.0/24

- 192.168.0.0/16

-

À quoi sert la NAT64 dans IPv6 ?

- Elle convertit les paquets IPv6 en paquets IPv4.

- Elle traduit les adresses IPv6 privées en adresses IPv6 publiques.

- Elle permet aux entreprises d’utiliser des adresses IPv6 locales uniques sur leur réseau.

- Elle convertit des adresses IPv6 normales en adresses 64 bits que l’on peut utiliser sur Internet.

- Elle convertit l’adresse MAC 48 bits en adresse d’hôte 64 bits qui peut être utilisée pour l’adressage d’hôte automatique.

-

Quelle est la représentation la plus compressée de l’adresse IPv6 2001:0000:0000:abcd:0000:0000:0000:0001 ?

- 2001:0:abcd::1

- 2001:0:0:abcd::1

- 2001::abcd::1

- 2001:0000:abcd::1

- 2001::abcd:0:1

-

Quelle plage d’adresses link-local peut être attribuée à une interface IPv6 ?

- FEC0::/10

- FDEE::/7

- FE80::/10

- FF00::/8

-

Combien d’adresses d’hôte valides sont disponibles sur un sous-réseau IPv4 configuré avec un masque /26 ?

- 254

- 190

- 192

- 62

- 64

-

Un administrateur de site s’occupe d’un réseau particulier sur le site qui doit accueillir 126 hôtes. Quel masque de sous-réseau permettrait de satisfaire le nombre d’hôtes demandé ?

- 255.255.255.0

- 255.255.255.128

- 255.255.255.224

- 255.255.255.240

-

Quel sous-réseau comprend l’adresse 192.168.1.96 en tant qu’adresse d’hôte utilisable ?

- 192.168.1.64/26

- 192.168.1.32/27

- 192.168.1.32/28

- 192.168.1.64/29

-

Parmi les propositions suivantes concernant le masque de sous-réseau à longueur variable, laquelle est vraie ?

- Chaque sous-réseau est de même taille.

- La taille de chaque sous-réseau peut être différente selon les besoins.

- Les sous-réseaux ne peuvent être segmentés qu’une seule fois.

- Pour créer d’autres sous-réseaux, des bits sont retournés plutôt qu’empruntés.

-

Quel scénario décrit une fonction fournie par la couche transport ?

- Un étudiant utilise un téléphone VoIP d’une salle de classe pour appeler chez lui. L’identifiant unique stocké dans le téléphone est une adresse de couche transport utilisée pour contacter un autre périphérique réseau sur le même réseau.

- Un étudiant regarde un petit film sur le Web avec le son activé. Le film et le son sont codés dans l’en-tête de la couche transport.

- Un étudiant a deux fenêtres de navigateur Web ouvertes pour accéder à deux sites Web. La couche transport s’assure que la page Web appropriée est envoyée vers la fenêtre de navigateur appropriée.

- Un employé d’une entreprise accède à un serveur Web situé sur un réseau d’entreprise. La couche transport formate l’écran afin que la page Web s’affiche correctement quel que soit le périphérique utilisé pour accéder au site Web.

-

Un utilisateur ouvre trois navigateurs sur le même PC pour accéder à www.cisco.com et rechercher des informations sur les cours de certification. Le serveur Web Cisco envoie un datagramme en réponse à la requête d’un des navigateurs Web. Quelles informations sont utilisées par la pile de protocoles TCP/IP sur le PC pour identifier, parmi les trois navigateurs web, celui qui recevra la réponse ?

- Adresse IP de destination

- Numéro de port de destination

- Adresse IP source

- Numéro du port source

-

Quelles sont les deux façons dont TCP utilise les numéros de séquence dans un segment ? (Choisissez deux réponses.)

- Identifier les segments manquants à la destination

- Réassembler les segments à l’emplacement distant

- Définir l’ordre dans lequel les segments évoluent de la source vers la destination

- Limiter le nombre de segments pouvant être envoyés simultanément depuis une interface

- Déterminer si le paquet a été modifié lors du transit.

-

Quelles sont les fonctions de la couche présentation ? (Choisissez deux réponses.)

- Compression

- Adressage

- Chiffrement

- Contrôle de session

- Authentification

-

Quelle est l’une des principales caractéristiques du modèle de réseau peer-to-peer ?

- Réseau sans fil

- Réseau social sans Internet

- Impression réseau à l’aide d’un serveur d’impression

- Partage des ressources sans serveur dédié

-

Un technicien réussit à envoyer une requête ping pour l’adresse IP du serveur d’une entreprise distante, mais pas pour l’adresse URL de ce même serveur web. Quelle commande doit-il exécuter pour diagnostiquer ce problème ?

- tracert

- ipconfig

- netstat

- nslookup

-

Quel nom de domaine est un domaine de premier niveau ?

- www.cisco.com

- cisco.com

- .com

- root.cisco.com

-

Un PC obtient son adresse IP d’un serveur DHCP. Si le PC est sorti du réseau pour être réparé, qu’arrive-t-il à la configuration de l’adresse IP ?

- La configuration est permanente et rien de change.

- La location de l’adresse est automatiquement renouvelée jusqu’à ce que le PC soit revenu.

- L’adresse est rendue au pool pour qu’elle soit réutilisée lorsque la location expirera.

- Le serveur réserve l’adresse tant que l’ordinateur n’est pas réparé.

-

Un hôte sans fil doit demander une adresse IP. Quel protocole permet de traiter la demande ?

- FTP

- HTTP

- DHCP

- ICMP

- SNMP

-

Quel exemple de code malveillant serait qualifié de cheval de Troie ?

- Un programme malveillant développé de manière à ressembler à un jeu vidéo

- Un programme malveillant qui nécessite l’intervention manuelle de l’utilisateur pour se propager entre des systèmes

- Un programme malveillant qui se greffe sur un programme légitime et infecte d’autres programmes lorsqu’il est lancé

- Un programme malveillant qui se propage automatiquement d’un système à un autre en exploitant une faille de sécurité sur la cible

-

Lorsqu’elle est appliquée à un routeur, quelle commande permet de limiter les attaques en force de mot de passe contre le routeur ?

- exec-timeout 30

- service password-encryption

- banner motd $Max failed logins = 5$

- login block-for 60 attempts 5 within 60

-

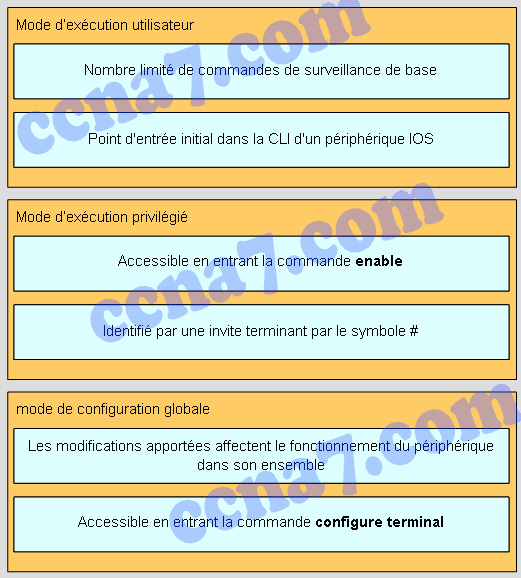

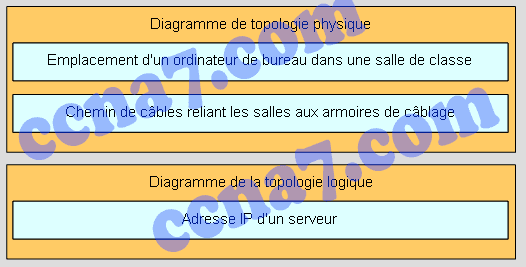

- Question

Examen final Version 5.1 Question 002

- Answer

Examen final Version 5.1 Answer 002

- Question

-

-

Exhibit 001

- Question

Examen final Version 5.1 Question 001

- Answer

Examen final Version 5.1 Answer 001

-

-

Une société développe ses activités dans d’autres pays. Toutes les filiales doivent rester connectées au siège en permanence. Quelle technologie de réseau est requise pour prendre en charge cette exigence ?

- LAN

- MAN

- WAN

- WLAN

-

Un utilisateur à domicile recherche une connexion de FAI qui permette une transmission numérique à haut débit par des lignes téléphoniques normales. Quelle connexion FAI doit être utilisée ?

- DSL

- Ligne commutée

- Satellite

- Modem portable

- Modem câble

-

Comment la qualité de service permet-elle à un réseau de prendre en charge un large éventail d’applications et de services ?

- En limitant l’impact d’une panne réseau

- En permettant une reprise rapide suite à une panne réseau

- En offrant des mécanismes qui permettent de gérer l’encombrement du réseau

- En permettant l’extension du réseau pour accueillir de nouveaux utilisateurs

-

Sur quelle interface de commutateur un administrateur configurerait-il une adresse IP pour que le commutateur puisse être géré à distance ?

- FastEthernet0/1

- VLAN 1

- vty 0

- console 0

-

Après avoir modifié la configuration sur un commutateur Cisco, un administrateur réseau exécute la commande copy running-config startup-config. Quel est le résultat de l’exécution de cette commande ?

- La nouvelle configuration est stockée dans la mémoire flash.

- La nouvelle configuration est chargée si le commutateur redémarre.

- Le fichier IOS actuel est remplacé par le fichier qui vient d’être configuré.

- Les modifications de la configuration sont supprimées et la configuration d’origine est restaurée.

-

Examinez l’illustration. Un administrateur réseau configure le contrôle d’accès au commutateur SW1. Si l’administrateur s’est déjà connecté à une session Telnet sur le commutateur, quel mot de passe est nécessaire pour accéder au mode d’exécution privilégié ?

Examen final Version 5.1 005

- letmein

- secretin

- lineconin

- linevtyin

-

Quel est l’effet de la touche Tabulation lors de la saisie d’une commande dans IOS ?

- Elle permet d’abandonner la commande actuelle et de revenir au mode de configuration.

- Elle permet de quitter le mode de configuration et de revenir au mode EXEC privilégié.

- Elle permet de positionner le curseur au début de la ligne suivante.

- Elle permet de compléter un mot saisi partiellement dans une commande.

-

Dans le modèle TCP/IP, quelle couche permet de router les messages via un interréseau ?

- Internet

- Transport

- Accès réseau

- Session

-

Quelle proposition décrit précisément le processus d’encapsulation TCP/IP lorsqu’un PC envoie des données sur le réseau ?

- Les données sont envoyées de la couche Internet à la couche d’accès au réseau.

- Les paquets sont envoyés de la couche d’accès au réseau à la couche transport.

- Les segments sont envoyés de la couche transport à la couche Internet.

- Les trames sont envoyées de la couche d’accès au réseau à la couche Internet.

-

Quelle adresse unique est intégrée à une carte réseau Ethernet et utilisée pour la communication sur un réseau Ethernet ?

- Adresse d’hôte

- Adresse IP

- Adresse MAC

- Adresse réseau

-

Quelle procédure permet de réduire les effets des interférences dans les câbles en cuivre ?

- Demander des connexions de mise à la terre appropriées

- Enrouler ensemble les paires de fils de circuit opposés

- Entourer les ensembles de fils avec un blindage métallique

- Concevoir une infrastructure de câble pour éviter les interférences

- Éviter de trop courber les câbles lors de l’installation

-

Lors du processus d’encapsulation, que se passe-t-il au niveau de la couche liaison de données pour un ordinateur connecté à une interface Ethernet ?

- Une adresse IP est ajoutée.

- L’adresse logique est ajoutée.

- L’adresse physique est ajoutée.

- Le numéro de port du processus est ajouté.

-

Quelles sont deux caractéristiques des adresses MAC Ethernet ? (Choisissez deux propositions.)

- Elles sont uniques au monde.

- Elles sont routables sur Internet.

- Elles sont exprimées sous la forme de 12 chiffres hexadécimaux.

- Les adresses MAC suivent une structure hiérarchique souple.

- Les adresses MAC doivent être uniques sur les interfaces Ethernet et série d’un périphérique.

-

Si un périphérique reçoit une trame Ethernet de 60 octets, que fait-il ?

- Il abandonne la trame.

- Il traite la trame telle qu’il la reçoit.

- Il envoie un message d’erreur à l’expéditeur.

- Il ajoute des données aléatoires jusqu’à ce que la trame fasse 64 octets et la transmet.

-

Dans quelles deux circonstances un commutateur peut-il inonder chaque port d’une trame, à l’exception de celui sur lequel la trame a été reçue ? (Choisissez deux propositions.)

- La trame a comme adresse de destination l’adresse de diffusion.

- L’adresse de destination est inconnue pour le commutateur.

- L’adresse source de l’en-tête de la trame est l’adresse de diffusion.

- L’adresse source de la trame est une adresse de multidiffusion.

- L’adresse de destination de la trame est une adresse de monodiffusion connue.

-

Quelle méthode de commutation offre le niveau de latence le plus faible ?

- Cut-Through

- Store-and-Forward

- Fragment-Free

- Fast-Forward

-

Quelles commandes peuvent être utilisées sur un hôte Windows pour afficher la table de routage ? (Choisissez deux réponses.)

- netstat -s

- route print

- show ip route

- netstat -r

- tracert

-

Quelles sont les deux fonctions principales d’un routeur ? (Choisissez deux propositions.)

- Transmission de paquets

- Microsegmentation

- Résolution de noms de domaine

- Choix des chemins

- Contrôle de flux

-

Quelle est la représentation binaire de 0xCA ?

- 10111010

- 11010101

- 11001010

- 11011010

-

Au minimum, quelle adresse est nécessaire sur des interfaces IPv6 ?

- Adresse link-local

- Adresse locale unique

- Adresse locale de site

- Adresse de monodiffusion globale

-

Quel service offre un adressage IPv6 global et dynamique à des périphériques finaux sans utiliser de serveur pour suivre les adresses IPv6 disponibles ?

- DHCPv6 dynamique

- SLAAC

- Adressage IPv6 statique

- DHCPv6 sans état

-

À quoi sert la commande ping ::1 ?

- À tester la configuration interne d’un hôte IPv6

- À tester la fonctionnalité de diffusion sur tous les hôtes du sous-réseau

- À tester la connectivité de multidiffusion sur tous les hôtes du sous-réseau

- À tester l’accessibilité de la passerelle par défaut du réseau

-

Combien d’adresses IP utilisables sont disponibles sur le réseau 192.168.1.0/27 ?

- 256

- 254

- 62

- 30

- 16

- 32

-

Quel sous-réseau comprend l’adresse 192.168.1.96 en tant qu’adresse d’hôte utilisable ?

- 192.168.1.64/26

- 192.168.1.32/27

- 192.168.1.32/28

- 192.168.1.64/29

-

Un administrateur réseau souhaite avoir le même masque de sous-réseau pour trois sous-réseaux sur un petit site. Le site a les réseaux et numéros de périphérique suivants :

Sous-réseau A : téléphones IP – 10 adresses

Sous-réseau B : PC – 8 adresses

Sous-réseau C: Imprimantes – 2 adressesQuel masque de sous-réseau faudrait-il utiliser pour ces trois sous-réseaux ?

- 255.255.255.0

- 255.255.255.240

- 255.255.255.248

- 255.255.255.252

-

Quel masque de sous-réseau faut-il utiliser si un réseau IPv4 comporte 40 terminaux nécessitant des adresses IP et que l’on veut éviter de gaspiller l’espace d’adressage ?

- 255.255.255.0

- 255.255.255.128

- 255.255.255.192

- 255.255.255.224

- 255.255.255.240

-

Citez deux caractéristiques communes aux protocoles TCP et UDP. (Choisissez deux propositions.)

- La taille de la fenêtre par défaut

- Une communication sans connexion

- La numérotation des ports

- Connexion en trois étapes

- La possibilité de transmette des données voix numérisées

- L’utilisation de sommes de contrôle

-

Pourquoi des numéros de ports sont-ils inclus dans l’en-tête TCP d’un segment ?

- Indiquer l’interface de routeur appropriée qui doit être utilisée pour transférer un segment

- Identifier les ports de commutateur qui doivent recevoir ou transférer le segment

- Déterminer le protocole de couche 3 qui doit être utilisé pour encapsuler les données

- Permettre à un hôte récepteur de transférer les données à l’application appropriée

- Permettre à l’hôte récepteur d’organiser le paquet selon l’ordre approprié

-

Quels sont les deux protocoles qui interviennent sur la plus haute couche de la pile de protocoles TCP/IP ? (Choisissez deux propositions.)

- DNS

- Ethernet

- IP

- POP

- TCP

- UDP

-

Quelle est l’une des différences entre les modèles de réseau client-serveur et peer-to-peer ?

- Il n’y a que dans le modèle client-serveur que le transfert de fichiers est possible.

- Dans un réseau P2P, chaque terminal fait office de client ou de serveur.

- Un réseau peer-to-peer transfère les données plus rapidement qu’un réseau client-serveur.

- Le transfert de données qui utilise un terminal servant de client nécessite la présence d’un serveur dédié.

-

Quel modèle de mise en réseau est utilisé lorsqu’un auteur charge un chapitre d’un ouvrage sur le serveur de fichiers d’une maison d’édition ?

- P2P (peer-to-peer)

- Maître-esclave

- Client/Serveur

- Point à point

-

Quel service réseau traduit (résout) l’URL entré sur un ordinateur en adresse IP du serveur de destination ?

- DNS

- DHCP

- FTP

- SNMP

-

Un ingénieur réseau analyse des rapports à partir d’un profil de référence du réseau récemment réalisé. Quelle situation décrit un éventuel problème de latence ?

- Un changement de bande passante selon ce qu’indique le résultat de la commande show interfaces

- L’expiration au tronçon suivant suite à l’exécution d’une commande traceroute

- L’augmentation des temps de réponse de la commande ping d’hôte à hôte

- Un changement de quantité de mémoire vive selon ce qu’indique le résultat de la commande show version

-

Quelle fonctionnalité du pare-feu permet de s’assurer que les paquets entrants sur un réseau sont des réponses légitimes à des requêtes provenant d’hôtes internes ?

- Inspection dynamique de paquets

- Filtrage URL

- Filtrage des applications

- Filtrage des paquets

-

Complétez les zones vides.

Pendant les communications de données, un hôte peut avoir besoin d’envoyer un message à un groupe spécifique d’hôtes de destination simultanément. Ce message a la forme d’un message Multidiffusion .

-

Une PME étudie les différentes options disponibles pour se connecter à Internet. Cette société recherche une solution haut débit avec accès dédié et symétrique. Quel type de connexion doit-elle choisir ?

- DSL

- Ligne commutée

- Satellite

- Ligne louée

- modem câble

-

Quel est le rôle d’un réseau convergent ?

- Fournir une connectivité haut débit à tous les périphériques finaux

- S’assurer que tous les types de paquets de données sont traités de la même manière

- Bénéficier de la tolérance aux pannes et de la haute disponibilité des périphériques de l’infrastructure du réseau de données

- Réduire le coût de déploiement et de maintenance de l’infrastructure de communication

-

Quelle caractéristique d’un réseau lui permet de s’étendre rapidement afin de prendre en charge de nouveaux utilisateurs et applications sans répercussion sur les performances du service fourni aux utilisateurs existants ?

- Fiabilité

- Évolutivité

- Qualité de service

- Accessibilité

-

Après plusieurs modifications de configuration sur un routeur, la commande copy running-configuration startup-configuration est émise. Où les modifications vont-elles être stockées ?

- Dans la mémoire flash

- En ROM

- En NVRAM

- En mémoire vive

- Dans le registre de configuration

- Sur un serveur TFTP

-

Examinez l’illustration. À partir du mode de configuration globale, un administrateur tente de créer une bannière en utilisant la commande banner motd V Connexions permises uniquement ! Les contrevenants seront poursuivis ! V Lorsque les utilisateurs se connectent via Telnet, la bannière ne s’affiche pas correctement. Quel est le problème ?

Examen final Version 5.1 013

- Le message de la bannière est trop long.

- Le caractère de délimitation apparaît dans le message de bannière.

- Le symbole « ! » indique la fin d’un message de bannière.

- Les bannières apparaissent uniquement lorsqu’un utilisateur se connecte via le port de console.

-

Citez trois caractéristiques d’une interface virtuelle de commutateur ou SVI. (Choisissez trois propositions.)

- Elle fait office de protocole de sécurité pour protéger les ports de commutateur.

- Elle n’est associée à aucune interface physique sur un commutateur.

- C’est une interface spéciale qui permet une connectivité grâce à différents types de support.

- Elle est nécessaire pour que n’importe quel terminal puisse établir une connectivité, où qu’il soit.

- Elle permet de gérer à distance un commutateur.

- Par défaut, elle est associée à l’interface VLAN1.

-

Un technicien configure un commutateur avec les commandes suivantes :

SwitchA(config)# interface vlan 1

SwitchA(config-if)# ip address 192.168.1.1 255.255.255.0

SwitchA(config-if)# no shutdownQue configure le technicien ?

- L’accès à Telnet

- L’interface SVI

- Le chiffrement du mot de passe

- L’accès au port de commutateur physique

-

Dans la communication entre terminaux informatiques, à quoi sert le codage des messages ?

- À convertir des informations dans le format adapté à leur transmission

- À interpréter des informations

- À décomposer les messages volumineux en petites trames

- À négocier une synchronisation correcte pour que la communication réussisse

-

À quoi sert la décomposition d’un flux de données en petits segments avant sa transmission ?

- segmentation

- encapsulation

- codage

- contrôle de flux

-

Lorsque l’adressage IPv4 est configuré manuellement sur un serveur web, quelle propriété de la configuration IPv4 identifie la partie réseau et la partie hôte d’une adresse IPv4 ?

- L’adresse du serveur DNS

- Le masque de sous-réseau

- La passerelle par défaut

- L’adresse du serveur DHCP

-

Un ingénieur réseau mesure le transfert de bits sur le réseau fédérateur de l’entreprise pour une application de base de données critique. Le technicien remarque que le débit du réseau est inférieur à la bande passante attendue. Quels facteurs peuvent avoir une influence sur les différences de débit ? (Choisissez trois propositions.)

- La quantité de trafic acheminée sur le réseau actuellement

- La complexité de la méthode d’encapsulation appliquée aux données

- Le type de trafic acheminé sur le réseau actuellement

- La latence créée par le nombre de périphériques réseau que les données traversent

- La bande passante de la connexion du réseau étendu à Internet

- La fiabilité de l’infrastructure Gigabit Ethernet du réseau fédérateur

-

Quel type de câble à paires torsadées non blindées faut-il utiliser pour connecter un ordinateur à un port de commutateur ?

- onsole

- Câble inversé

- Câble croisé

- Câble droit

-

Quelles sont les deux actions effectuées par un commutateur Cisco ? (Choisissez deux propositions.)

- Construction d’une table de routage basée sur la première adresse IP de l’en-tête de trame

- Utilisation des adresses MAC sources des trames pour construire et conserver une table d’adressage MAC

- Transfert des trames dotées d’adresses IP de destination inconnues sur la passerelle par défaut

- Utilisation de la table d’adressage MAC pour transférer des trames via l’adresse MAC de destination

- Examen de l’adresse MAC de destination pour ajouter de nouvelles entrées à la table d’adresses MAC

-

Quels sont deux exemples de la méthode cut-through de commutation ? (Choisissez deux propositions.)

- Commutation Store-and-Forward

- Commutation Fast-Forward

- Commutation CRC

- Commutation Fragment-Free

- Commutation QO

-

Un hôte A a l’adresse IP 172.168.10.99 /26 et une adresse MAC de AA:AA:AA:AA:AA:AA. Un commutateur se connecte entre l’hôte A et un port Ethernet sur le routeur R2. Ce port a l’adresse IP 172.168.10.65 /26 et une adresse MAC de BB:BB:BB:BB:BB:BB. R2 se connecte au routeur R1 via un port série dont l’adresse est 172.168.10.129 /30. L’interface série de R1 a l’adresse IP 172.168.10.130 /30. Le port Ethernet de R1 connecté à un autre commutateur a l’adresse IP 172.168.11.65 /26 et une adresse MAC de CC:CC:CC:CC:CC:CC. L’hôte B se connecte au même commutateur que R1. L’hôte B a l’adresse IP 172.168.11.88 /26 et une adresse MAC de DD:DD:DD:DD:DD:DD.

Examinez l’illustration. Si l’hôte A envoie un paquet IP à l’hôte B. Quelle est l’adresse de destination de la trame lorsqu’il atteint l’hôte A ?

Examen final Version 5.1 004

- DD:DD:DD:DD:DD:DD

- 172.168.10.99

- CC:CC:CC:CC:CC:CC

- 172.168.10.65

- BB:BB:BB:BB:BB:BB

- AA:AA:AA:AA:AA:AA

-

Quelles informations sont ajoutées lors de l’encapsulation se produisant au niveau de la couche 3 du modèle OSI ?

- Les adresses MAC de la source et de la destination

- Le protocole application de la source et de la destination

- Le numéro du port de la source et de la destination

- Les adresses IP de la source et de la destination

-

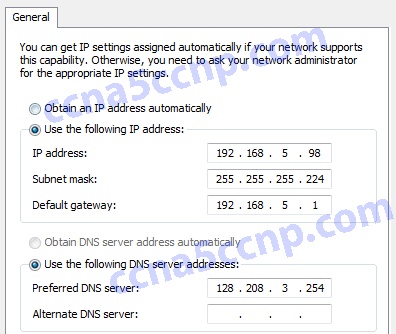

Examinez l’illustration. L’administrateur réseau d’une petite société de publicité a choisi d’utiliser le réseau 192.168.5.96/27 pour l’adressage de réseau local interne. Comme indiqué sur l’illustration, une adresse IP statique est attribuée au serveur Web de la société. Cependant, le serveur Web ne peut pas se connecter à Internet. L’administrateur vérifie que les stations de travail locales dont les adresses IP sont attribuées par un serveur DHCP peuvent accéder à Internet, et que le serveur Web peut envoyer une requête ping aux stations de travail locales. Quel composant n’est pas correctement configuré ?

Examen final Version 5.1 011

- Le masque de sous-réseau

- L’adresse DNS

- L’adresse IP hôte

- L’adresse de la passerelle par défaut

-

Pour quelle raison un périphérique de couche 3 exécute un processus ANDing sur une adresse IP de destination et un masque de sous-réseau ?

- Vérifier l’adresse de diffusion du réseau de destination

- Identifier l’adresse de l’hôte sur l’hôte de destination

- Identifier les trames défectueuses

- Identifier l’adresse réseau du réseau de destination

-

Parmi les adresses suivantes, lesquelles sont des adresses publiques valides ? (Choisissez trois réponses.)

- 198.133.219.17

- 192.168.1.245

- 10.15.250.5

- 128.107.12.117

- 192.15.301.240

- 64.104.78.227

-

Quel type d’adresse IPv6 est FE80::1 ?

- Adresse de bouclage

- Adresse link-local

- Adresse de multidiffusion

- Adresse de monodiffusion globale

-

Examinez l’illustration. D’après le résultat de la commande, quelles affirmations sur la connectivité réseau sont correctes ? (Choisissez deux propositions.)

Examen final Version 5.1 012

- Une connectivité est établie entre ce périphérique et le périphérique situé à l’adresse 192.168.100.1.

- La connectivité entre ces deux hôtes permet les vidéoconférences.

- Il existe 4 sauts entre ce périphérique et le périphérique situé à l’adresse 192.168.100.1.

- La durée moyenne de transmission entre les deux hôtes est de 2 millisecondes.

- Aucune passerelle par défaut n’est configurée sur cet hôte.

-

Combien d’adresses d’hôte sont disponibles sur un réseau dont le masque de sous-réseau est 255.255.255.248 ?

- 2

- 6

- 8

- 14

- 16

- 254

-

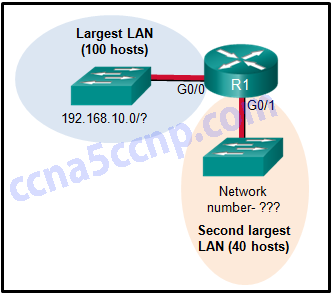

Examinez l’illustration. Prenons l’exemple de l’adresse IP 192.168.10.0/24 qui a été attribuée au bâtiment d’un lycée. Le plus grand réseau de ce bâtiment comporte 100 périphériques. Si 192.168.10.0 est le numéro de réseau du plus grand réseau, quel est celui du plus grand réseau suivant, qui accueille 40 périphériques ?

Examen final Version 5.1 009

- 192.168.10.0

- 192.168.10.128

- 192.168.10.192

- 192.168.10.224

- 192.168.10.240

-

Quelles sont les deux situations dans lesquelles UDP est le protocole de transport le plus conseillé sur TCP ? (Choisissez deux propositions.)

- Lorsque les applications doivent garantir qu’un paquet arrive intact, dans l’ordre et non dupliqué

- Lorsqu’un mécanisme de livraison plus rapide est nécessaire

- Lorsqu’une surcharge de livraison ne constitue pas un problème

- Lorsque les applications n’ont pas besoin de garantir la livraison des données

- Lorsque les numéros de port de destination sont dynamiques

-

Quelles informations importantes sont ajoutées à l’en-tête de la couche transport TCP/IP pour garantir la communication et la connectivité avec un périphérique de réseau distant ?

- La synchronisation

- Les numéros de port source et de destination

- Les adresses physiques de destination et source

- Les adresses réseau logiques de destination et source

-

Quel mécanisme TCP est utilisé pour empêcher l’encombrement des réseaux ?

- connexion en trois étapes

- Une paire d’interfaces de connexion

- échange en deux étapes

- fenêtre glissante

-

Quelles sont les affirmations qui caractérisent UDP ? (Choisissez trois propositions.)

- Le protocole UDP offre des fonctions de base sur la couche transport sans connexion.

- UDP offre un transport rapide, avec connexion, des données de couche 3.

- UDP repose sur des protocoles de couche application, pour les procédures de détection d’erreurs.

- Le protocole UDP est un protocole à faible surcharge qui n’offre pas de mécanisme de séquençage et de contrôle de flux.

- UDP repose sur le protocole IP, pour les procédures de détection d’erreurs et de reprise après sinistre.

- UDP offre des mécanismes perfectionnés de contrôle de flux.

-

Quels sont les deux rôles que peut jouer un ordinateur dans un réseau peer-to-peer lorsqu’un fichier est partagé entre cet ordinateur et un autre ? (Choisissez deux propositions.)

- client

- principal

- serveur

- esclave

- de transit

-

À quoi sert le message GET HTTP ?

- À demander une page HTML à un serveur web

- À envoyer des informations d’erreur depuis un serveur web vers un client web

- À charger du contenu sur un serveur web depuis un client web

- À récupérer sur un client les e-mails d’un serveur de messagerie à l’aide du port TCP 110

-

Lorsque l’on planifie la croissance d’un réseau, où dans le réseau doit-on capturer les paquets pour profiler le trafic réseau ?

- Sur un maximum de différents segments réseau

- Seulement à la périphérie du réseau

- Entre les hôtes et la passerelle par défaut

- Seulement sur le segment de réseau le plus fréquenté

-

Examinez l’illustration. Un administrateur teste la connectivité à un périphérique distant avec l’adresse IP 10.1.1.1. Qu’indique le résultat de cette commande ?

Examen final Version 5.1 007

- La connectivité au périphérique distant est fonctionnelle.

- Un routeur situé sur le chemin ne possède pas de route vers la destination.

- Un paquet ping est bloqué par un dispositif de sécurité sur le chemin.

- Le délai de connexion a expiré pendant l’attente de la réponse du périphérique distant.

-

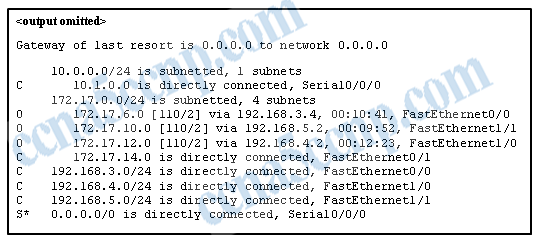

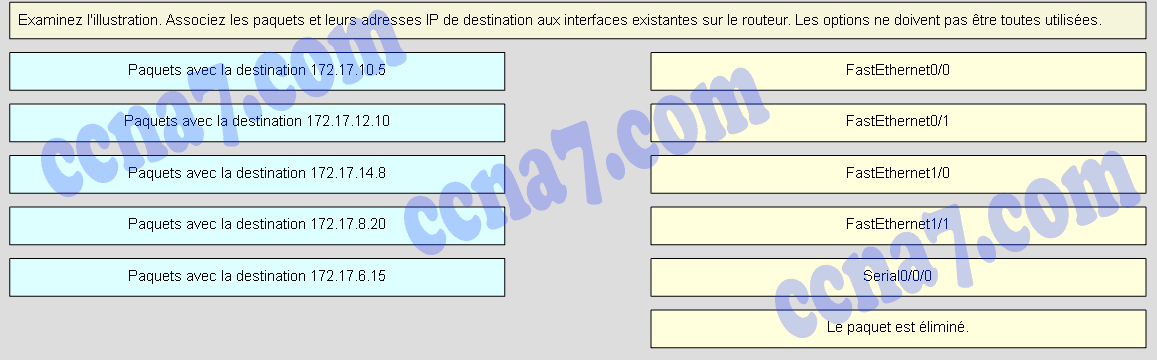

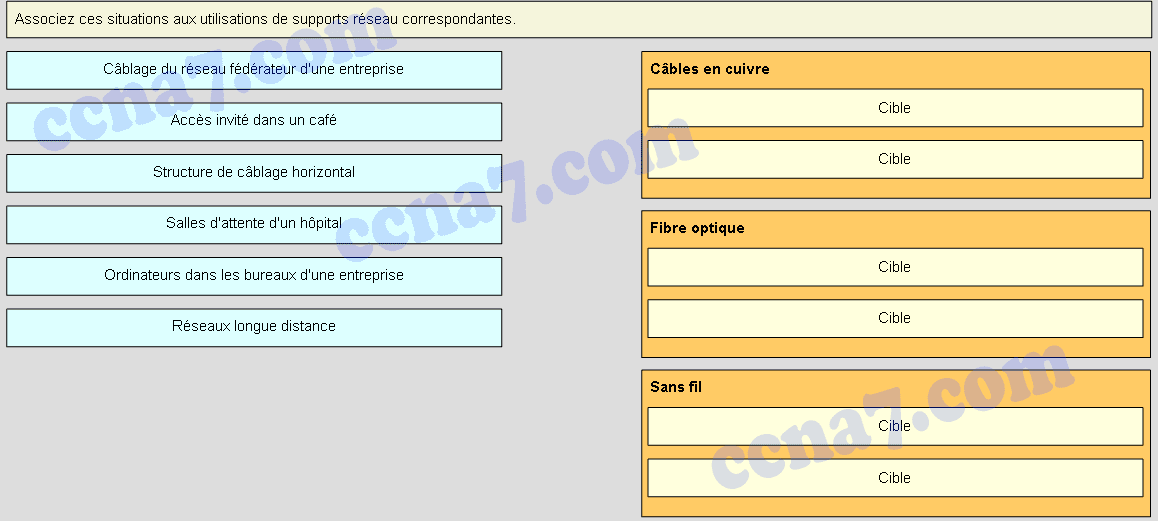

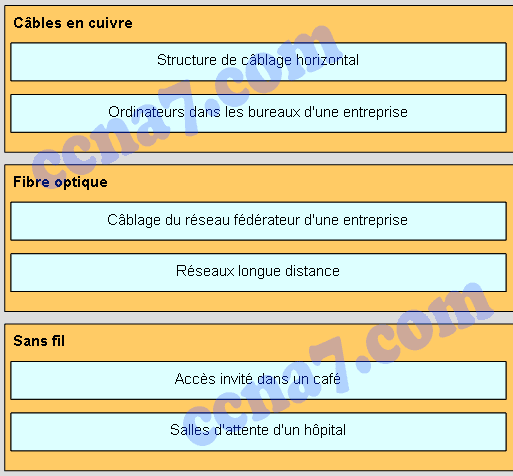

- Question

Examen final Version 5.1 Question 003

- Answer

Examen final Version 5.1 Answer 003

- Question

-

- Question

Examen final Version 5.1 Question 004

- Answer

Examen final Version 5.1 Answer 004

- Question